制造业网络安全之路

关键要点

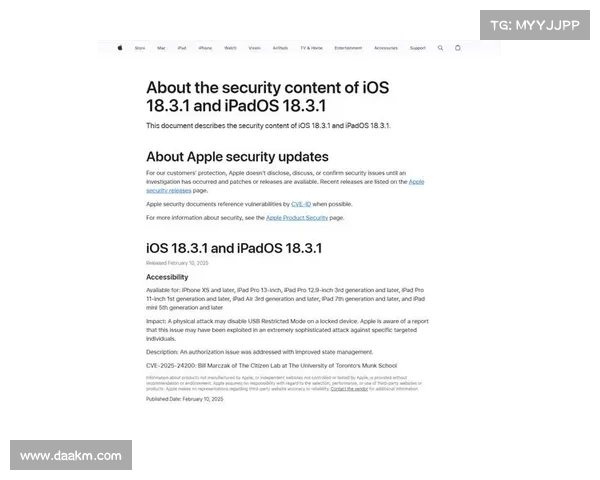

70的工业组织网络攻击来自制造业制造行业是近年来勒索软件的主要目标建立资产管理和基本保护措施是首要任务制定应急计划并进行演练专注于技术控制和产业生态系统在2023年第二季度,我们观察到177起影响工业组织的勒索软件攻击中,有70发生在制造业。其实,这并不是什么新鲜事:早在2021年,制造业就成为勒索软件攻击的主要目标,这一趋势延续到了2022年和2023年。

许多大型企业在2017年受到WannaCry和NotPetya事件的影响后,开始着手制造业的网络安全工作。然而,很多企业在追求技术解决方案时,忽视了运营技术(OT)安全计划的基本基础。

与此同时,一些中小型企业仍未开始他们的制造业安全之旅。本文将为尚未开发制造业网络安全韧性程序的制造商提供逐步指导,并为大型制造商提供核查,以确保他们没有忽略基础要素。

第一步:处理基本问题

制造商需要从资产管理程序入手。如果组织尚未建立此类程序,可以选择两条路径:如果有预算购买专门用于OT资产管理的技术,就去购买;如果预算有限,可以准备一份电子表格,开始记录工厂中的所有资产。同时,培训工厂员工在出现勒索软件信息时该如何应对。此外,企业高层应与法律团队合作,确定是否会支付赎金,避免在危机发生前才对此进行研究。

第二步:建立基本保护措施

在进行第一步的同时,也要开始实施一些保护措施。让IT团队介入即便是外包是这项工作的关键伙伴。首先,确认工厂中是否有资产暴露在互联网中,如果有,需进行整改;其次,针对供应商设立一个处理流程,以安全地访问和传输文件;最后,实施安全的远程访问解决方案,包括多因素身份验证。

第三步:为最坏的情况做准备

在落实基本措施时,团队可能会产生虚假的安全感。制造业的网络安全相对复杂,面对重大勒索软件威胁,准备应对可能的攻击至关重要。因此,可以在他人完成第一和第二步时开始第三步。考虑到工厂中可能发生的最糟糕情况,识别相关的工厂、生产线和资产,并按优先级制定计划,确保每个资产都有备份包括离线备份以防在线版本受到影响,并在资产上启动日志记录,同时确保团队能够发送警报并调查日志中的可疑活动。这样可以在实际事故发生之前主动调查可疑活动,并在发生网络攻击时团队可以进行取证分析,以确定事件发生的原因,以免再次发生,并尽快恢复最关键的功能。

第四步:放眼全局,审视全貌

实施全面的OT备份与恢复程序以及日志记录程序需要较长的时间,因此在进行第三步的同时,制定一份OT网络安全事件响应计划。然后,通过进行专注于制造环境中勒索软件的桌面演练来测试该计划,利用桌面演练识别在前面步骤中实施的控制措施的任何缺口,并进行整改。

第五步:应用技术控制

制造业的技术控制包括防御性架构、网络分段、可视化和监控工具、区分IT和OT凭证,以及基于风险的漏洞管理。大型企业通常在制造网络安全旅程的初期关注这些技术控制。部分控制措施,如防御性架构和网络分段,尽管复杂且耗时,但若能提前准备将减少后续的困难;而其他工具则能立刻带来益处,比如可视化和监控工具。因此,如果企业能够负担这些技术控制,尽早投入将是有益的,但尽快回到第一至第四步循序渐进的完善是非常重要的。

第六步:建立生态系统

即使公司有一个强大制造业网络安全程序来抵御勒索软件及其他网络威胁,但如果分销生态系统崩溃,企业也将被困于无法发货的库存中。若供应商遭遇勒索软件攻击,将影响产品的生产。因此,团队在理顺内部事务后,也需要关注周围生态系统的状态

clash官网